Soc som tjänst kostnad: viktiga faktorer att överväga

Kostnaden för SOC som tjänst kan kännas svår att greppa, även för organisationer som redan köper andra säkerhetstjänster. Priset speglar både teknik, människor och ett arbetssätt med den expertis som krävs för att möta dagens hot. Det är också en investering i ett robust security operations center som fungerar när det verkligen gäller för att motverka potentiella cyberattacker, och säkerställa en sund ekonomi inom IT-säkerhetsområdet.

Innehållsförteckning

För många verksamheter i Sverige och Norden blir frågan extra aktuell när kravbilden skärps, angrepp blir mer automatiserade och den egna IT-miljön växer i både moln och lokala system. Då behöver budgeten vara realistisk, vilket ger utrymme för en noggrann jämförelse av tjänsternas innehåll och kostnader. Och med den expertis som krävs inom ett security operations center går det att stävja hoten innan de eskalerar.

Varför kostnadsbilden ofta blir oklar

En SOC-tjänst (Security Operations Center), eller security operations center, säljs sällan som en “produkt i kartong”. Den formas av vilka loggar som samlas in, hur snabbt leverantören ska agera, vilka system som ska skyddas och hur mycket som redan finns på plats i form av verktyg och processer. Detta medför att två företag med samma antal anställda kan få helt olika pris – vilket visar att de totala kostnaderna är nära kopplade till miljöns komplexitet och individanpassade behov.

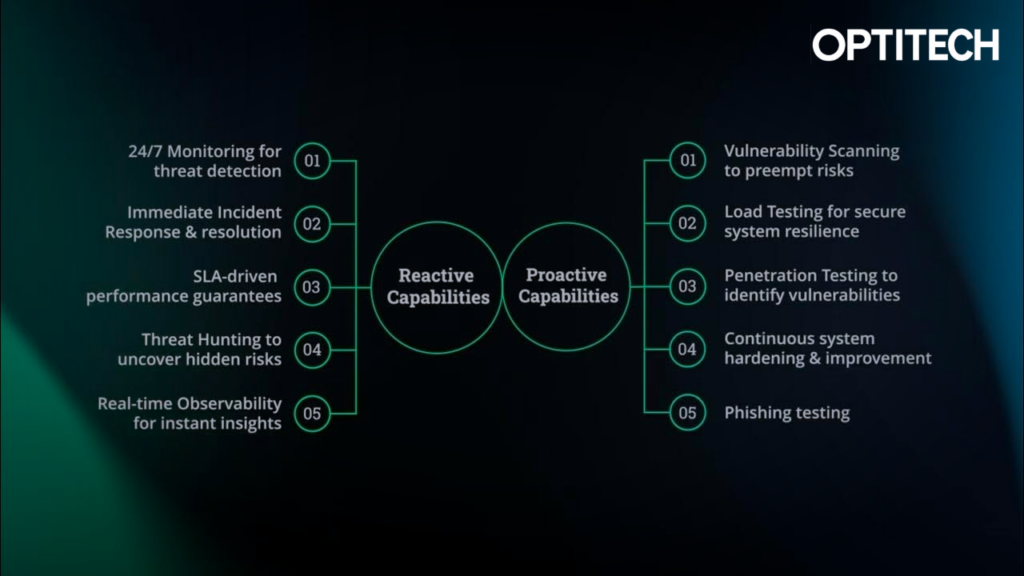

Det finns också en viktig skillnad mellan att “ha övervakning” och att “ha incidenthantering”. Vissa upplägg stannar vid larmtriage och rapportering, medan andra inkluderar aktivt arbete med att stoppa pågående hot och cyberattacker. Här spelar expertis hos security operations center en central roll för att säkerställa att rätt åtgärder vidtas, exempelvis genom att aktivt arbeta med att stoppa pågående angrepp, koordinera åtgärder och dokumentera för efterlevnad.

De vanligaste priskomponenterna i SOC-as-a-Service

Helhetspriset brukar bestå av flera byggstenar. När man bryter ner dem blir det lättare att både jämföra offert mot offert och att förstå vilka delar som går att påverka, vilket bidrar till en bättre ekonomi över tid.

- Licenser för säkerhetsverktyg

- SIEM eller logghantering: insamling, normalisering, lagring och sökbarhet i loggar

- EDR eller XDR: agentbaserat skydd på klienter och servrar, ofta med isolering och åtgärdsfunktioner

- SOC-analytiker: bemanning för larmgranskning, korrelation och eskalering

- Incident response: hantering av bekräftade incidenter, ofta med styrda playbooks och dokumentation

- Integrationer: kopplingar till datakällor, API:er, loggforwarders, brandväggar, identitet och molnplattformar

- Rapportering och avstämning: månatliga rapporter, trendanalys, riskbild och förbättringsförslag

- Onboarding: uppstart, finjustering av regler, baslinjer, utbildning och runbooks

Ett bra sätt att tänka är att licenser och infrastruktur sätter den tekniska bottenplattan, medan bemanning och SLA bestämmer nivån på operativ förmåga i ert security operations center. Detta är avgörande för att hålla kostnaderna under kontroll när hot och cyberattacker ökar i antal och intensitet.

Prisdrivare som gör störst skillnad

När budgeten sticker iväg beror det sällan på “SOC” som koncept i sig. Det handlar nästan alltid om omfattning, svarstid och komplexitet i miljön. Vid en jämförelse av olika lösningar är det viktigt att väga in både direkta och dolda kostnader.

- Antal loggkällor och datavolym per dygn

- Krav på 24/7 kontra kontorstid med beredskap

- Responstid och eskaleringsvägar vid incident

- Lagringstid för loggar och krav på spårbarhet

- Antal integrationer, särskilt mot äldre eller specialiserade system

En detalj som ofta underskattas är att hög datavolym inte bara påverkar licenskostnader, utan även tiden det tar att trimma regler så att signalen blir bättre än bruset. Detta påverkar den totala ekonomin och kräver expertis från ett security operations center som på ett effektivt sätt kan hantera både volym och precision.

Exempel: tre budgetnivåer för en svensk verksamhet

Beloppen nedan är illustrativa och ska ses som ett sätt att strukturera en budget, inte som ett generellt pris. De utgår från en medelstor organisation med blandad IT-miljö, där man vill komma igång snabbt men ändå ha möjlighet att växa i tjänsten.

|

Nivå

|

Typiskt fokus

|

Löpande kostnad per månad (exkl. moms)

|

Engångskostnad onboarding (exkl. moms)

|

rskostnad löpande

|

|---|---|---|---|---|

|

Grund |

Basövervakning, larmtriage, standardrapporter |

25 000 till 45 000 kr |

50 000 till 120 000 kr |

300 000 till 540 000 kr |

|

Standard |

Utökade use cases, tydligare IR-flöde, tätare avstämning |

5 000 till 80 000 kr |

80 000 till 180 000 kr |

540 000 till 960 000 kr |

|

Utökad |

24/7 med starkare SLA, mer proaktivitet och hunting-inslag |

80 000 till 150 000 kr |

120 000 till 250 000 kr |

960 000 till 1 800 000 kr |

En praktisk tumregel vid budgetering är att separera “förmåga” från “verktyg”. I vissa upplägg äger kunden redan licenser (exempelvis EDR via Microsoft) och vill att SOC-tjänsten använder dem. I andra upplägg ingår allt i paketet, vilket förenklar men kan göra prisjämförelsen svårare, särskilt om man också tar hänsyn till potentiella cyberattacker och ökade hot.

Det är klokt att budgetera för en mognadsperiod. De första 6 till 12 veckorna handlar ofta om att kalibrera larmnivåer, sätta baslinjer och få rutiner att sitta. Resultatet är färre falsklarm och snabbare beslut, men det kräver tid i uppstarten samt expertis från ett erfaret security operations center.

OptiTech brukar i liknande upplägg arbeta paketbaserat eller anpassat beroende på miljö och krav. Det viktigaste i dialogen är att ni tillsammans enas om vad som ska vara “miniminivån” dag 1 och vad som ska kunna läggas till utan att tjänsten behöver göras om.

Så kan du räkna på total ägandekostnad (TCO)

Månadskostnaden är det som syns, men totalen påverkas av fler poster, och en helhetsekonomi är avgörande för att undvika oväntade utgifter. En enkel TCO-modell för SOC som tjänst kan se ut så här:

TCO år 1 = (månadsavgift x 12) + onboarding + integrationsprojekt + intern tid + eventuella tilläggstjänster

Intern tid är ofta en dold kostnad. Det handlar om IT-drift, nätverk, identitet, applikationsägare och ibland verksamheten, som behöver vara med för att prioritera åtgärder och godkänna förändringar. Med allt detta i åtanke blir även jämförelsen av olika leverantörers security operations center en viktig del av att optimera kostnader och säkerställa att skyddet mot hot är på topp.

En annan post är förändringstakten. Om ni ofta byter brandväggsleverantör, roterar loggformat, flyttar mellan moln eller inför nya affärssystem kan integration och regelvård bli en återkommande kostnad snarare än en engångsinsats.

Vad som brukar ingå i onboarding

Onboarding är mer än att “koppla på loggar”. Målet är att SOC-tjänsten ska förstå er miljö och att ni ska veta hur ni agerar när något händer, särskilt när hot och cyberattacker är aktuella.

- Kickoff och scope, inklusive prioriterade system

- Kontakter, jourkedja och eskaleringsvägar

- Tekniska integrationer och datavalidering

- Baslinjer, larmregler och initial tuning

- Runbooks för vanliga incidenttyper

Här är det värt att be om tydliga leveranser: vad som anses “klart” när onboarding är avslutad, och vilka mätpunkter som visar att tjänsten fungerar som tänkt. Genom att kombinera tekniska lösningar med den erfarenhet och expertis som finns hos ett dedikerat security operations center, minimeras risken för framtida kostnader som uppstår vid hantering av oväntade hot och cyberattacker.

Att jämföra leverantörer utan att fastna i fel siffra

När ni jämför alternativ är det lätt att stirra sig blind på pris per månad. Men två erbjudanden kan ha helt olika skyddsvärde även om totalsumman är densamma. Det är därför viktigt att göra en konkret jämförelse där man också bedömer hur väl leverantören kan hantera aktuella hot och cyberattacker genom sin expertis.

Jämför i stället på konkreta egenskaper som påverkar risk och arbetsbörda: vilka datakällor som ingår, hur incidenter hanteras i praktiken, om åtgärder kan utföras eller bara rekommenderas, samt vilken rapportering som faktiskt hjälper er att prioritera. Dessutom spelar efterlevnad en viktig roll. NIS2, GDPR och branschkrav driver behov av spårbarhet, loggning och dokumenterad incidentprocess, något som ett erfaret security operations center kan hjälpa er att upprätthålla.

Titta även på hur leverantören arbetar med kvalitetsstyrning. En SOC som kontinuerligt förbättrar regler och använder hotunderrättelser på ett metodiskt sätt ger ofta bättre signal med samma datamängd, vilket kan hålla kostnaden stabil när miljön växer.

Praktiskt arbetssätt för att få en träffsäker offert

En bra offert börjar med rätt underlag. Det behöver inte vara perfekt, men det ska vara tillräckligt för att undvika glapp mellan förväntan och leverans.

- Systeminventering: lista kritiska system, identitet, klienter, servrar, molntjänster och nätverkskomponenter

- Loggkällor och volymer: uppskatta antal källor och datamängd per dygn, även grovt

- SLA och arbetssätt: definiera när ni vill ha 24/7, vem som får agera, och vad “åtgärd” betyder hos er

- Efterlevnad: tydliggör krav på lagringstid, rapporter, incidentdokumentation och spårbarhet

- Avgränsningar: skriv ned vad som inte ingår, exempelvis sårbarhetsskanning eller penetrationstester om ni inte vill ha det

Be sedan om ett upplägg där kostnaden kan skala. Många organisationer mår bra av en startnivå som snabbt ger kontroll över de mest kritiska ytorna, och en plan för hur ni utökar med fler datakällor, längre logglagring eller mer proaktiva insatser när behovet är tydligt. En korrekt ekonomisk analys där både initiala och löpande kostnader vägs in är avgörande för att undvika överraskningar.

När det är läge att skala upp tjänsten

Det finns vissa signaler som ofta betyder att det är dags att ta nästa steg. En är att ni får många relevanta incidenter men saknar kapacitet att driva rotorsaksanalys och förebyggande åtgärder. En annan är att verksamheten växer genom förvärv eller nya anläggningar, så att antalet datakällor och identiteter ökar snabbt. Samtidigt kan hotnivån öka, vilket gör att en stark och erfaren security operations center blir avgörande för att hantera både interna och externa cyberattacker.

I de lägena kan det vara smart att lägga budget på två spår samtidigt: bättre täckning (fler system in i övervakningen) och bättre precision (mer tuning, tydligare playbooks och tätare samarbete mellan SOC och drift). Detta arbetssätt, som bygger på gedigen expertis, brukar ge tydlig effekt på responstid, arbetsbörda och risk, utan att kostnaderna behöver öka okontrollerat.

Vill du ha hjälp att komma igång ned SOC? Vi gör en workshop där vi kartlägger din techstack och föreslår tydliga, skalbara val.

Hör av dig!